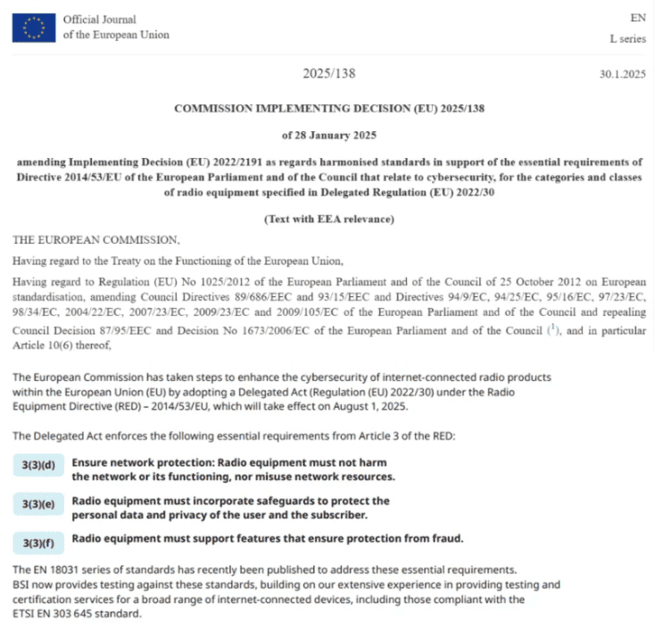

La Comisión Europea aprobó el 2022/30 DE LA Ley de Autorización Suplementaria (UE) en 2022, que claramente requiere que los equipos de radio cumplan con los requisitos de seguridad de la red, protección de la privacidad y lucha contra el fraude.

• Agosto de 2024: Publicación que respalda las normas EN 18031 para perfeccionar las cláusulas de Ciberseguridad de la Directiva RED;

• 30 de enero de 2025: la norma EN 18031 se incluye oficialmente en la lista de normas de coordinación de la Directiva RED (Boletín Oficial DE LA UE OJ);

• A partir del 1 de agosto de 2025: Todos los equipos de radio exportados a la UE deben cumplir los requisitos de ciberseguridad del artículo 3, apartado 3, letra d), e), f), de la Directiva RED, de lo contrario está prohibido entrar en el mercado.

Actualizaciones regulatorias: Desde facturas hasta estándares, forme un marco de cumplimiento completo;

Nodo de tiempo: el 2025 de agosto es la fecha límite de ejecución obligatoria;

Condiciones de acceso: Cumplir con tres requisitos principales: seguridad de red (anti-ataque), Protección de Privacidad (cifrado de datos) y Antifraude (verificación de Doble Factor).

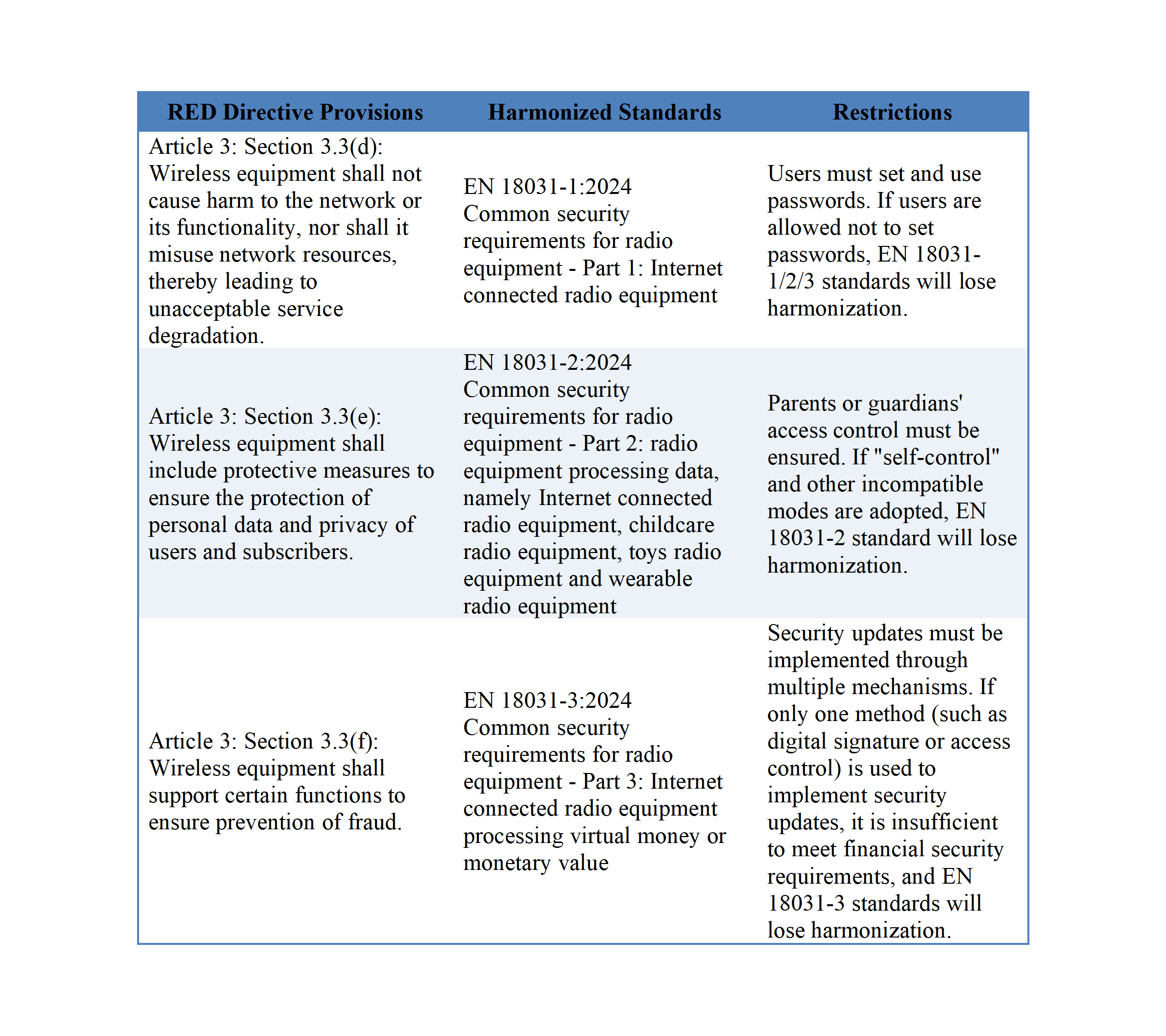

Las normas de la serie EN 18031 se dividen en tres partes, que corresponden directamente a los tres requisitos clave del artículo 3, apartado 3, de la Directiva RED:

Para los equipos de radio conectados a Internet, la evaluación principal de la seguridad de los activos de la red es resistir los ataques de la red, prevenir el abuso de los recursos de la red y la interrupción del servicio.

Productos aplicables:

• Teléfonos móviles, tabletas;

• Routers Wi-Fi, pasarelas, aires acondicionados conectados, refrigeradores y otros electrodomésticos;

• Smart TV/TV Box y equipo 3G/4G/5G;

• Todos los dispositivos con capacidades de comunicación Wi-Fi;

• Componentes de redes de vehículos; convertidor de potencia en sistemas de energía.

Para los equipos de radio que procesan datos personales, el enfoque en la protección de la privacidad y el equipo requiere control de acceso, cifrado de datos y mecanismos de protección de la privacidad.

Productos aplicables:

• Dispositivos Bluetooth (auriculares TWS, audio), dispositivos portátiles (relojes inteligentes)

• Monitor de bebé, sensor inteligente, GPS a bordo

• Purificadores de aire, aspiradoras y otros equipos domésticos

Para los dispositivos que manejan la moneda virtual o el valor de la moneda, es necesario tener funciones para prevenir el fraude, como el registro, la verificación de la integridad del software, etc.

Productos aplicables:

• Máquina POS, máquina ATM

• Cualquier dispositivo que admita funciones de transferencia o moneda virtual

• Dispositivos médicos: regidos por las regulaciones MDR

• Equipo de aviación: aplicable al Reglamento (UE) 2018/1139

• Sistema de emergencia para vehículos: aplicable al Reglamento (UE) 2019/2144

• Terminal de pago: aplicable a la 2019/520 DE LA Directiva (UE)

Coincide con las categorías estándar según las funciones del dispositivo:

• Función de red → EN 18031-1

• Procesamiento DE DATOS PERSONALES → EN 18031-2

• Relacionado con transacciones financieras → EN 18031-3

Determinar si está sujeto a la nueva normativa

• Configuración de fuerza de contraseña (EN 18031-1): Los usuarios deben configurar las contraseñas por primera vez y desactivar la contraseña predeterminada

• Control parental (EN 18031-2): implementación a nivel de hardware de los derechos de los tutores (por ejemplo, biometría de botones físicos)

• Múltiples actualizaciones de seguridad (EN 18031-3): el control de acceso de la firma digital se debe utilizar al mismo tiempo (ejemplo: contraseña dinámica del firmware de la firma)

Verificación clave:

• ¿Se obliga a deshabilitar la contraseña predeterminada?

• ¿El cifrado de datos cumple con el estándar AES-256?

• Si las actualizaciones de seguridad adoptan un mecanismo de verificación de dos factores

1. Autodeclaración: Disponible cuando se cumple plenamente con las normas de coordinación (los documentos técnicos deben conservarse durante 10 años)

2. La certificación de la Organización NB es obligatoria si existen las siguientes situaciones:

• Permitir a los usuarios omitir la configuración de la contraseña

• Adoptar modo de control de acceso autónomo

• Utilice solo un método de actualización de seguridad